Matinale cyber du 19 Juin 2023

- romain

- 19 juin 2023

Drama

Attaques et Piratages

- Une attaque de rançongiciel a touché Smartpay, une entreprise de paiement basée en Nouvelle-Zélande, et a permis aux attaquants de voler des informations personnelles de commerçants de l'Australie et de la Nouvelle-Zélande.

- Un groupe de pirates russe a piraté le système du site d'actualité ukrainien Suspilne Media et a planté des fausses histoires selon lesquelles l'équipe CERT de l'Ukraine ne répondait pas aux cyber-attaques.

- Plusieurs organisations, dont le Département de l'énergie des États-Unis, le système universitaire de Géorgie et Extreme Networks, ont été victimes d'attaques de piratage MOVEit.

- Un acteur malveillant utilise l'infrastructure de GitHub pour inonder les serveurs du projet GNU Multiple Precision Arithmetic Library.

- Les hackers ont piraté Bykea, une entreprise pakistanaise de transport à vélo et de livraison de colis, et ont utilisé son application pour insulter ses utilisateurs.

- Les pertes liées à la faille de sécurité du service Atomic Wallet ont dépassé la barre des 100 millions de dollars, selon Elliptic. Le groupe Lazarus, lié à la Corée du Nord, est suspecté d'être à l'origine de l'attaque.

- 27 organisations ont confirmé avoir été piratées en raison de leur logiciel MOVEit, et plusieurs agences fédérales sont également touchées.

- Le ministère de la Sécurité nationale de la Jamaïque a annoncé une attaque informatique contre JamaicaEye, un système de vidéosurveillance gouvernemental.

Attaques et Piratages

- L'attaque par ransomware Xplain a affecté des données opérationnelles du gouvernement suisse et le groupe de ransomware Play en a pris le crédit et a menacé de publier davantage de données si Xplain ne réagissait pas.

- L'attaque par ransomware CNV a été menée par le groupe Medusa, qui a déclaré avoir volé plus de 1,5 To de fichiers et exige une rançon de 500 000 $.

- Des traces de logiciels espions ont été trouvées sur les téléphones de plusieurs magistrats et officiers de police belges.

- Un acteur malveillant a piraté le réservoir AWS S3 utilisé par la bibliothèque npm Bignum et a essayé d'effectuer une attaque de chaîne d'approvisionnement.

- Les applications Android et iOS Swing VPN seraient suspectées d'utiliser les appareils des utilisateurs pour mener des attaques DDoS.

- Les attaques Barracuda sont liées à un groupe d'espionnage chinois et ont commencé en octobre 2022, et des boîtes aux lettres ont été exfiltrées le 16 mai, une semaine avant l'annonce des incidents.

- Le groupe d'espionnage chinois UNC3886 a exploité une faille zero-day de VMWare (CVE-2023-20867) pour pirater et voler des données à partir d'invités VMWare.

- 11 nouveaux paquets npm malveillants ont été découverts la semaine dernière.

Attaques et Piratages

- Microsoft a admis avoir été pris de court par un DDoS d'Anonymous Soudan (~ Killnet)

- HTTP(S) flood attack

- Cache bypass

- Slowloris

- Rapport conjoint sur Lockbit

Annonces

- Il existe maintenant des preuves abondantes que les administrateurs de Reddit menacent les modérateurs des subreddits populaires pour les réouvrir ou leur assigner de nouveaux modérateurs.

- Western Digital interdit aux produits NAS ayant des versions de firmware obsolètes d'accéder à son service MyCloud.

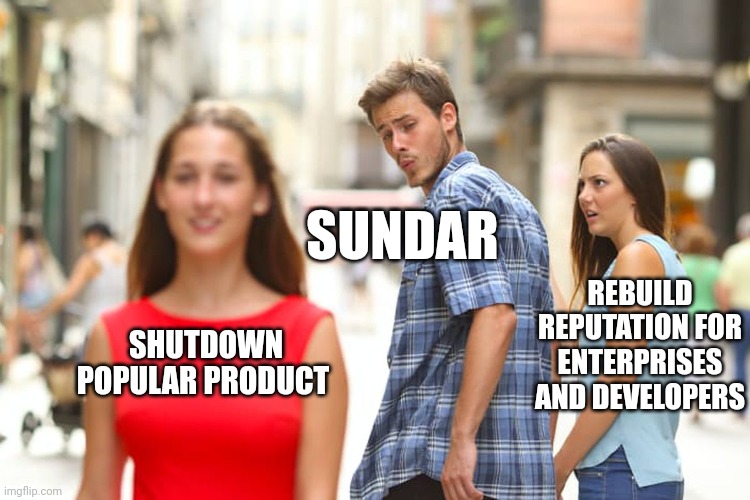

- Google a annoncé la vente de son service Google Domains à Squarespace, suite à la mauvaise réception des nouveaux domaines ZIP et MOV.

- La CISA et la NSA ont publié une directive conjointe sur la nécessité de sécuriser les contrôleurs de gestion de baseboard (BMCs).

- Un autre clone de BreachForums est apparu en ligne.

- Cisco Talos et Netskope ont fait des sommaires sur les abus de domaines ZIP récents.

- Un nouvel infostealer appelé Mystic Stealer est annoncé sur des forums de cybercriminalité tout récemment lancé et déjà à la version 1.2.

- Costin Raiu, le chef de la division GReAT de Kaspersky, quitte l'entreprise.

- Google a payé 1,8 million de dollars en récompenses pour les vulnérabilités du noyau Linux soumises à sa plate-forme de chasse aux bugs depuis le lancement du programme en 2020.

Annonces

Arrestations

- Une ancienne employée de l'Agence russe de transport aérien (Rosaviatsiya) est soupçonnée d'être à l'origine d'une attaque informatique qui a paralysé ses systèmes pendant plusieurs jours.

- L'Inde a nié que CoWIN, sa plateforme de planification de la vaccination contre le COVID-19, ait été piratée et un canal Telegram qui révélait des données personnelles a été fermé.

- Deux membres de Megaupload ont été condamnés à des peines de prison pour leur rôle dans la facilitation de la piraterie en ligne et leur appartenance à un groupe criminel.

- Les autorités polonaises ont arrêté deux suspects pour avoir exploité un service de DDoS à la demande qui a généré plus de 400 000 $ et 320 000 attaques.

- Une bande de phishing composée de cinq Ukrainiens et d'un Russe a été arrêtée pour avoir piraté plus de 15 000 comptes Telegram.

- Un acteur malveillant prétendant s'appeler 'Grand Masters' tente de tromper les gens pour leur faire croire qu'ils peuvent rejoindre l'organisation mondiale de contrôle des Illuminatis pour ensuite les arnaquer.

- Mihai Ionut Popescu, un national roumain, a été condamné à 3 ans de prison aux États-Unis pour avoir exploité un service d'hébergement pare-balles.

- Un autre affilié de LockBit a été détenu.

Threat Intel

- Stuart Peck, chef de l'équipe d'intelligence sur les menaces cyber mondiales de Vodafone, travaille sur un livre sur l'intelligence sur les menaces cyber et l'analyse de la sécurité.

- Le GAO a publié un rapport sur la posture en cybersécurité des outils utilisés par l'Administration nationale de sécurité nucléaire (NNSA) pour produire des composants nucléaires et des armes nucléaires.

- Dans le but de renouveler la section 702 du FISA, le FBI a révélé pour la première fois comment il a utilisé la capacité de surveillance controversée pour démasquer les attaquants derrière les attaques sur le pipeline Colonial en 2021 et les pirates informatiques iraniens derrière une série d'attaques de rançongiciels aux États-Unis en 2022.

Threat Intel

Menaces

- Le Département d'Etat américain offre une récompense de 10 millions de dollars pour obtenir des informations sur le gang Clop ransomware.

- Le rapport Human Factor de Proofpoint analyse les techniques récentes utilisées par les acteurs malveillants à l'aide de la technologie et de la psychologie pour cibler leurs victimes.

- L'expérience de miel réalisée pendant plus de quatre mois a montré que les bases de données MSSQL sont beaucoup plus ciblées par des acteurs malveillants que d'autres systèmes de base de données tels que MySQL, Redis ou MongoDB.

- Un groupe de cybercriminalité appelé Diicot s'est étendu de l'exploitation minière de cryptomonnaie à l'exécution d'un botnet DDoS, au piratage de sites web et à la vente d'outils de piratage via une plateforme de service de logiciels malveillants.

- Team Cymru a publié la deuxième partie de son analyse de l'infrastructure serveur utilisée par l'infostealer Vidar.

- Dragos a fait une analyse technique de l'outil de test d'intrusion CosmicEnergy ICS et le qualifie de menace non immédiate.

- Le groupe russe d'espionnage Shuckworm (Gamaredon) a mis à jour son ensemble d'outils afin de rester indétectable dans ses opérations visant l'Ukraine.

- Des groupes d'espionnage nord-coréens mènent des opérations de phishing ciblant les utilisateurs du service de messagerie Naver en Corée du Sud.

Threat Intel

Rapports

- AhnLab a publié un rapport sur une campagne Kimsuky le 20 mai 2023.

- Un chercheur de sécurité a publié les détails d'une nouvelle technique de déanonimisation des serveurs Tor qui utilise le tag entity (ETag) des en-têtes de réponse HTTP.

Threat Intel

Malware

- Infoblox a publié une analyse approfondie des différentes formes d'attaques lookalike (homographes, soundsquatting, typosquatting, combosquatting, etc.).

- BishopFox a publié le rapport 2023 State of Offensive Security qui sonde 700 professionnels IT et de sécurité sur divers sujets liés à la sécurité offensive.

- Un acteur malveillant se fait passer pour des chercheurs en sécurité et publie des faux exploits de zéro jour contenant des logiciels malveillants.

- Les chercheurs de Fortinet ont effectué une analyse approfondie du nouveau ransomware Big Head, vu pour la première fois en ligne le mois dernier.

- OALABS a publié des IOC pour RisePro, un nouvel infostealer en C++.

- Les chercheurs de Bitdefender ont publié un rapport sur une porte dérobée en Python multiplateforme utilisée dans des attaques contre les utilisateurs de macOS.

- Les chercheurs de Trellix ont découvert un nouvel infostealer basé sur Go intitulé Skuld, créé par un auteur nommé Deathined et doté de capacités clipper.

- Trend Micro a analysé le nouveau RAT SeroXen.

- La dernière version du cheval de Troie GravityRAT pour Android peut à présent voler des sauvegardes WhatsApp et supprimer des fichiers des systèmes infectés.

- Unit42 de PAN a une présentation des souches de malware Android qui imitent les applications ChatGPT.

Threat Intel

APTs

- L'équipe de sécurité Qihoo 360 a publié un rapport sur le groupe APT Blind Eagle (APT-C-36)

- Des chercheurs de CyFirma ont trouvé trois applications Android malveillantes téléchargées sur le Google Play Store liées au groupe APT DoNot Team.

- Stairwell a publié une analyse de ChamelDoH, un implant C++ exploité par le groupe de cyber-espionnage chinois ChamelGang.

- Le CERT ukrainien a repéré une campagne de phishing liée à l'APT Ghostwriter distribuant le PicassoLoader.

- Microsoft a identifié un nouveau groupe APT opérant sous le service de renseignement militaire russe GRU, appelé Cadet Blizzard.

- Trend Micro a publié un rapport sur les nouveaux outils de malware et les tactiques de livraison employés par le groupe APT chinois Earth Preta (Mustang Panda) dans des campagnes menées cette année.

- Le groupe RedEyes (APT37, Scarcruft) cible des déserteurs nord-coréens, des activistes des droits de l'homme et des professeurs universitaires.

Géopolitique

- La veuve du journaliste saoudien Jamal Khashoggi a intenté une action en justice contre NSO Group après que le logiciel espion de l'entreprise a été utilisé contre son mari avant son assassinat.

- L'FCC organisera un atelier public sur la sécurité du protocole BGP le 31 juillet 2023.

- L'UE interdit l'utilisation d'équipements chinois sur ses réseaux internes et met en garde ses États membres à propos des fournisseurs chinois 5G Huawei et ZTE.

- Le gouvernement russe prévoit de construire Rsnet, un nouveau réseau de type intranet destiné exclusivement à ses agences gouvernementales.

- Un responsable de la sécurité informatique de la Maison Blanche part de son poste.

- L'Allemagne a publié sa stratégie de sécurité nationale, abordant les risques de la Chine et de la Russie ainsi que les cyberattaques et campagnes de désinformation.

- La stratégie cybernétique néerlandaise met l'accent sur la coopération pour contrer les menaces criminelles et étatiques.

- Le gouvernement américain s'attend à ce que des pirates chinois mènent des attaques de destruction contre les infrastructures critiques américaines en cas de conflit.

Géopolitique

Russie

- L'ancien PDG de Group-IB, Ilya Sachkov, accuse deux agents du FSB d'avoir orchestré son arrestation pour trahison en septembre 2021.

- Les entreprises d'État russes doivent passer à des logiciels russes d'ici janvier 2025.

- Le président russe Vladimir Poutine a signé une loi imposant des amendes importantes aux FAI russes qui ne mettent pas en place le système de surveillance du trafic internet SORM.

- Le président russe Vladimir Poutine a signé un projet de loi autorisant les autorités à saisir plus facilement les fonds et les biens obtenus par des activités de cybercriminalité.

- Le gouvernement français a révélé une campagne de désinformation orchestrée par la Russie et destinée à propager des fausses informations sur la guerre en Ukraine.

Data Sécu

- La Société de l'Information et de la Médiation de Suède a infligé une amende de 5,3 millions d'euros à Spotify pour violation de la RGPD.

- Gros problèmes liés à la vie privée apparus récemment dans le navigateur Edge.

- La Commission européenne a conclu que le système publicitaire de Google enfreint les lois antitrust de l'UE et menace d'infliger des amendes et de forcer Google à séparer son service publicitaire.

- Le Parlement européen a énoncé une série de réformes pour contrer l'abus des outils de logiciels espions par certains de ses membres.

Data Leaks

- La régulateur britannique des communications Ofcom est victime d'une attaque MOVEit qui a entrainé le vol de données concernant 412 employés et plusieurs documents confidentiels.

- Le gang 8Base, qui opère depuis avril 2022, a déjà 78 victimes inscrites sur son site de fuite de données.

Vulnérabilités

- Le service Outlook 365 de Microsoft altère les pièces jointes Office et PDF depuis au moins avril de cette année.

- Une faille de contournement d'authentification a été découverte dans le serveur de messagerie instantanée Openfire.

- Progress Software corrige une vulnérabilité non exploitée dans son appareil de transfert de fichiers MOVEit.

- Des vulnérabilités XSS ont été identifiées dans deux services Azure, et Microsoft a publié un correctif.

- Une recherche montre que les drones sont vulnérables aux attaques d'injection de faute électromagnétique (EMFI) qui peuvent permettre à un acteur malveillant d'exécuter du code malveillant, même si le drone est à jour.

- Des chercheurs en sécurité ont identifié des vulnérabilités dans le protocole EPP qui pourraient être utilisées pour prendre le contrôle de domaines de premier niveau.

- Fortinet a publié des correctifs pour une vulnérabilité zéro-jour exploitée par des acteurs malveillants.

- Une vulnérabilité (CVE-2023-34000) a été identifiée dans le plugin WooCommerce Stripe Gateway qui permet aux acteurs malveillants non authentifiés de voir les détails des commandes passées sur les magasins WooCommerce.

- La mise à jour de sécurité de juin 2023 a été publiée par plusieurs fournisseurs, dont Microsoft, Adobe, Chrome, Fortinet, VMWare, Citrix et SAP.

Vulnérabilités

Exploitations

- CISA a publié des IOCs supplémentaires pour les coquilles (ndlr webshell) Web qui sont installées sur les serveurs IIS du gouvernement en exploitant une vulnérabilité de Telerik de 2017 (CVE-2017-9248).

- Une campagne utilise des versions piratées de Windows pour infecter des utilisateurs avec un clipper de cryptomonnaie, ayant déjà volé presque 19 000 $.

- Des preuves de concept d'exploitation pour une faille zero-day récemment utilisée par le groupe cybercriminel Clop pour pirater les appareils de partage MOVEit sont maintenant disponibles.

- Le groupe Lazarus de cyber-espionnage nord-coréen exploite des zéro-jours dans des logiciels financiers sud-coréens et utilise des attaques par piège pour infecter les systèmes des victimes.

- Un exploit de preuve de concept pour une vulnérabilité VMWare Aria (CVE-2023-20887) qui a été corrigée la semaine dernière a été publié en ligne.

Outils

- Une nouvelle fonctionnalité de sécurité Windows nommée Win32 App Isolation est désormais en préversion publique.

- VoidSec a ré-ingénieré Terminator, un outil qui utilise des techniques BYOVD pour contourner les solutions de sécurité.

- L'équipe de cybersécurité NTT a publié un rapport sur PowerHarbor, une nouvelle souche de malware utilisée lors d'attaques liées au groupe de cybercriminalité SteelClover (BatLoader).

- Alex Delamotte de SentinelOne a créé un arbre/carte de toutes les familles de rançongiciels qui se sont basées sur des générateurs de codes autres gangs de rançongiciels.

- Le framework Metasploit de Rapid7 a reçu une des plus importantes mises à jour hebdomadaires avec 12 nouveaux modules, dont sept RCE.

- Coalition, une compagnie d'assurance cyber, a lancé son propre système de notation des vulnérabilités nommé Coalition ESS.

- Un instance Lemmy pour la communauté de la cybersécurité a été lancée pour éviter la controverse sur Reddit.

Outils

- Red Canary a mis à disposition un nouvel outil nommé eBPFmon pour surveiller les applications basées sur eBPF pour les menaces de sécurité.

- L'entreprise de sécurité BishopFox a mis en open source un outil nommé CloudFoxable pour enseigner l'art du test de pénétration dans le cloud AWS.

- Trois chercheurs en sécurité ont lancé CVExploits, un site web qui regroupe des exploits et des preuves de concepts pour des vulnérabilités connues.

- Un nouvel outil baptisé Mitre Assistant est disponible pour permettre aux chercheurs en sécurité de lister les techniques MITRE ATT&CK utilisées par un acteur malveillant spécifique.

- GitHub a mis à jour son programme de reconnaissance des bogues pour inclure des critères clairs et accessibles pour participer à son programme VIP plus sélectif.

Articles

- Les chercheurs de CyberCX ont trouvé une méthode pour contourner le mot de passe BIOS sur les ordinateurs portables Lenovo en court-circuitant deux broches de la carte mère à l'aide d'un petit tournevis lors du démarrage de l'ordinateur.

- Une équipe d'universitaires a conçu une nouvelle attaque qui peut récupérer des clés de chiffrement à partir de cartes à puce et de smartphones.

- Une équipe d'universitaires a découvert une nouvelle technique qui permet aux attaquants de localiser des utilisateurs mobiles avec une précision élevée.

- Guide débutant de l'OSINT et de ses outils

- Les chercheurs d'Assetnote ont publié une série en deux parties sur la vulnérabilité MOVEit (CVE-2023-34362) exploitée par le gang Clop.

Des échanges de cryptoactifs piratés ?

- Des pirates ont volé 630 000 $ de ApeCoin à partir de la plateforme NFT Pawnfi.

- La plateforme de cryptomonnaie Hashflow a été piratée pour 600 000 $, et promet de rembourser tous les utilisateurs qui ont perdu des fonds dans l'attaque.

- Un acteur malveillant a volé près de 800 000 $ à la plateforme DeFi Sturdy Finance en utilisant une exploitation de manipulation des prix.

- Les fonds volés par des hackers nord-coréens aux utilisateurs de Atomic Wallet sont maintenant blanchis via Garantex, une plateforme de cryptomonnaies russe sanctionnée par le Trésor américain.